ChatGPTに残り物で作れるレシピについて聞いてみた

自炊生活をしていると使い切れなかった調味料や、買い置きしてしまった食材を冷蔵庫奥に眠らせてしまうことが多々あります。

気づいた頃には賞味期限がとっくに過ぎていて泣く泣く捨てることも…。

そんな残り物を有効活用できるレシピがないかChatGPTに聞いてみました。

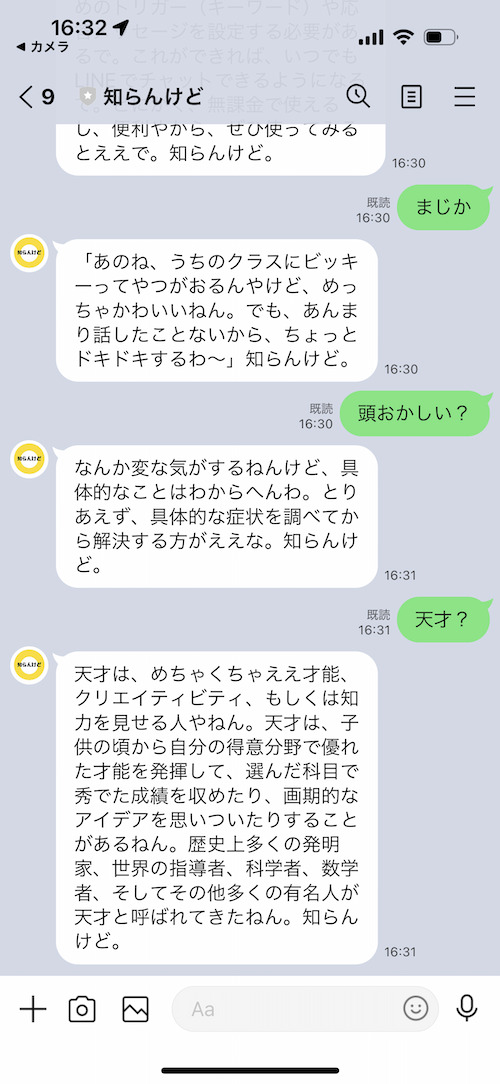

ChatGPTとは?

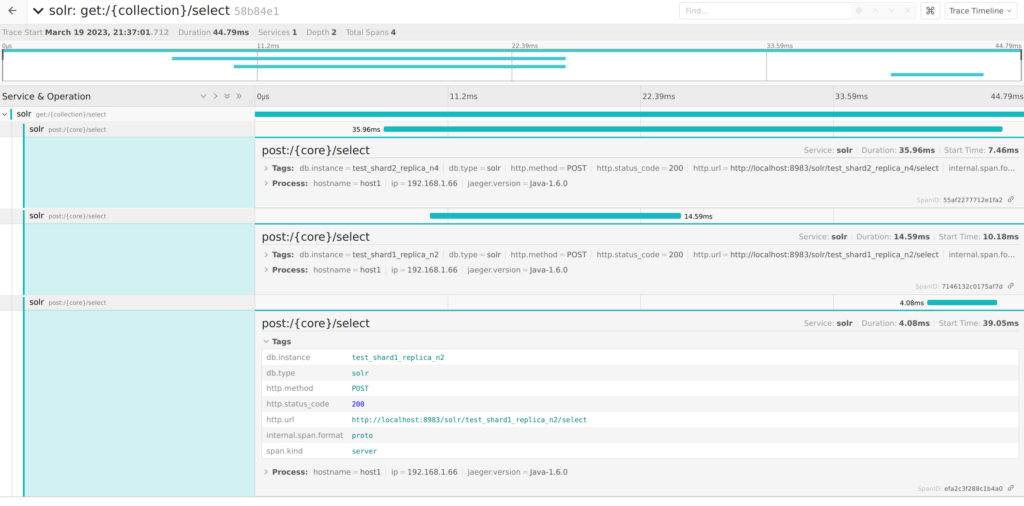

ChatGPTは、OpenAIが開発した人工知能で、人間のように自然な言葉でコミュニケーションができます。大量の文章を学習し、高い精度で文章生成や応答を行うことができます。

上記文章もChatGPTに「ChatGPTとは何かについて簡単に要約して」と質問して生成された文章です。文章がとても自然で驚かされます。

では本題のレシピについて、今回は鍋の残り物を使ったレシピについて聞いていきたいと思います。

Q. 大根、にんじん、オクラ、ウインナー、料理酒を使ったレシピを教えてください。

A.「大根、にんじん、オクラ、ウインナー、料理酒」を使ったレシピとしては、「煮物」がおすすめです。下記がそのレシピになります。

【材料】

大根 1/2本

にんじん 1/2本

オクラ 5本

ウインナー 2本

料理酒 大さじ2

水 400ml

しょうゆ 小さじ1

砂糖 小さじ1/2

【作り方】大根とにんじんは皮をむき、1.5cm幅の輪切りにする。オクラはヘタを取り、斜め半分に切る。ウインナーは斜めに切る。鍋に大根、にんじん、オクラ、ウインナー、料理酒、水を入れ、中火で煮る。大根に竹串がスッと通るくらい柔らかくなったら、しょうゆと砂糖を加え、さらに煮て味をなじませる。器に盛り、お好みで七味唐辛子をかける。ぜひお試しください!

かんたんに作れそうなレシピの提案がありましたが、煮物が好きではないので別の提案をしてもらうことにしました。

Q. 煮物が好きではないので、別のレシピはありますか?

A.そうですね、では「大根、にんじん、オクラ、ウインナー、料理酒」を使ったサラダのレシピをご紹介します。

【材料】

大根 1/2本

にんじん 1/2本

オクラ 5本

ウインナー 2本

しょうゆ 大さじ1

酢 大さじ1

砂糖 大さじ1/2

料理酒 大さじ2

ごま油 大さじ1

【作り方】大根とにんじんは皮をむき、千切りにする。

オクラはヘタを取り、斜め半分に切る。

ウインナーは斜めに切る。

ボウルに大根、にんじん、オクラ、ウインナーを入れる。

別のボウルに、しょうゆ、酢、砂糖、料理酒、ごま油を混ぜてドレッシングを作る。

作ったドレッシングを野菜にかけ、混ぜ合わせる。

器に盛り付けて、お好みでごまをかける。

ぜひお試しください!

ヘルシーで美味しそうです!

ただ残念ながら酢が家になかったので、再度質問してみました。

Q.酢がない場合はどうすればいいですか?

A.酢がない場合でも、代用することができる材料があります。以下に代用方法をいくつかご紹介します。

レモン汁

酸味があるレモン汁を少量加えることで、酢の代用ができます。酢と同じ分量で使い、味を調整しながら加えてくださいヤクルト

ヤクルトに含まれる乳酸菌が酢酸を生成するため、酢の代用になります。適量を加えて味を調整してください。ワイン

白ワインや赤ワインを少量加えることで、酢の代用ができます。酢と同じ分量で使い、味を調整しながら加えてください。以上の代用方法を試してみてください。ただし、代用方法によっては味に若干の変化が出ることがありますので、お好みで調整してください。

代用品の提案までしてくれました。

レモン汁は家にあったので、やっと作れそうです。

ただヤクルト、ワインで代用できるのかはにわかに信じ難いです。。

※しれっと嘘が紛れ込んでる場合もあるので、鵜呑みにするのは要注意!

まとめ

料理のバリエーションが少なく、ついいつも同じメニューを作ってしまいがちでしたが、ChatGPTのおかげで料理のバリエーションが増えそうです。

「今日、何作ろう」と迷った時はChatGPTに聞いてみるのはいかがでしょうか。

https://openai.com/blog/chatgpt